AC配置(热备或VAC认证场景)

前言:

本章节适用的认证设备型号和推荐版本:

| 认证设备型号 | 推荐最新版本 |

WS5504、WS5708、WS6008、WS6108、WS6812、WS6816、M12000-WS、M8600-WS、N18K-WS-ED、M86E-WS-ED、WS6008(C7)、WS5308、WS5848、WS6512、WS7880 | AC_RGOS 11.9(1)B1开始支持热备或VAC认证场景,最低需升级到此版本 |

以上型号更新于2019年1月1日。若您的型号没在上述列表中,请使用锐捷机器人闪电兔实时获取最新支持产品型号。

附:确认型号的方法有以下三种:

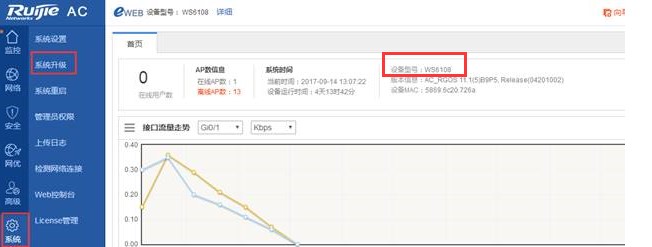

1)登录进AC web管理页面,登录后首页,如下位置即可看到型号:

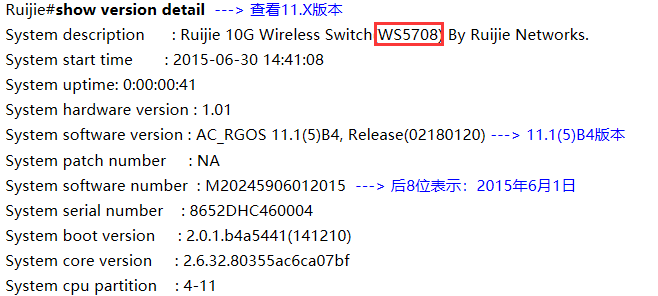

2)telnet到AC 底层,执行命令show version ,如下位置即可查看版本号

3)查看设备面板,可查看到产品型号

一、开启认证前注意事项

1、开启认证前,确保无线信号稳定,用户直接连上WIFI可以正常上网。

2、确保无线用户、AC、MCP三者两两之间连通性是正常的。比如:

1)AC上ping MCP ip地址可以ping通。

2)无线用户开启认证后,打开手机浏览器,在浏览器地址栏输入AC的IP地址和MCP的IP地址可以正常访问AC和MCP的web页面。

3、请先完成MCP相关配置后,再开启AC上认证,避免在未配置完成的情况下一旦开启认证对应wifi下的用户全部认证不上。

二、设备认证配置

1、必备配置

1) 配置认证模板

Ruijie(config)#web-auth template wifidog ——》wifidog模板名称不能更改

Ruijie(config.tmplt. wifidog)#ip 172.16.34.8 ——》172.16.34.8为MCP服务器ip地址,需要修改为实际IP地址

Ruijie(config.tmplt. wifidog)#nas-ip 4.5.6.7 ——》mcp和ac认证专用地址,需要设置成内网不存在且完全ping不同的ip地址,如果设置成内网可以ping通已存在的地址,可能导致用户认证过程中跳转到微信程序后提示网络链接失败等异常。

Ruijie(config.tmplt. wifidog)#url http:// 172.16.34.8/auth/wifidogAuth ——》172.16.34.8为MCP服务器ip地址,需要修改为实际IP地址

Ruijie(config.tmplt. wifidog)#gateway-id H234942570001 ——》热备或VAC场景必备配置。gateway-id后跟的是主AC的设备序列号,可用show version命令查到。

注意:MCP的默认认证端口为80,若把MCP认证端口改成非80端口,如8989,则上述配置中Ruijie(config.tmplt. wifidog)# url http:// 172.16.34.8/auth/wifidogAuth需要修改为Ruijie(config.tmplt. wifidog)# url http:// 172.16.34.8:8989/auth/wifidogAuth

2)配置NAS-ID

Ruijie(config)#ac-controller

Ruijie(config-ac)#nas-id H234942570001 ——》热备或VAC场景必备配置。gateway-id后跟的是主AC的设备序列号,可用show version命令查到。

3)配置需要免认证的IP

Ruijie(config)#web-auth direct-host 172.16.34.8 ——》设置MCP服务器地址172.16.34.8为免认证用户,此配置的场景是:当MCP服务器和AC直连,MCP的地址和需要认证的无线用户所在地址在同一个网段。

Ruijie(config)#http redirect direct-site 172.16.34.8 ——》 设置MCP服务器地址172.16.34.8为免认证网络资源,需保证无线用户在认证前可以和AC正常通信

Ruijie(config)#http redirect direct-site 172.16.10.2 ——》 设置AC的地址172.16.10.2为免认证网络资源,需保证无线用户在认证前可以和AC正常通信

Ruijie(config)#http redirect direct-arp 192.168.51.1 ——》必须放行无线用户网关arp,192.168.51.1为无线用户网关,按实际修改

4)AC上需配置DNS,否则设备上url地址无法解析,AC的dns最好和需要认证的无线用户网段dhcp地址池的dns一致

Ruijie(config)#ip name-server 114.114.114.114 ——》114.114.114.114 为DNS地址,客户现场DNS地址按需求修改

5)在指定wlanid下开启认证

Ruijie(config)#wlansec 1 ——》 在需要认证ssid的指定wlan id下配置开启认证。wlansec后面加的数字看配置的wlan-config后配置的是哪个数字,这里假设wlanid为1

Ruijie(config-wlansec)#no webauth ——》假设原先有配置过认证,需要先将原有的认证受控状态取消

Ruijie(config-wlansec)#web-auth portal wifidog ——》调用wifidog认证模板

Ruijie(config-wlansec)#webauth ——》最重要一步:开启认证。

2、高级配置

6) 无感知认证配置(此功能需要配置MCP的无感知开启)

Ruijie(config)#ip dhcp snooping

Ruijie(config)#web-auth sta-perception enable ——》mac by pass无感知认证开关

Ruijie(config)#web-auth dhcp-check ——》只处理dhcp分配的终端报文,不合法的http报文,不处理,以免导致无感知失败。请注意,一旦配置了web-auth dhcp-check,必须配置ip dhcp snooping,否则会导致用户跳转wifi后无法重定向到广告页面。

Ruijie(config)#web-auth valid-ip-acct timeout 30 ——》配置允许等待用户获取IP的时间,超过该时间用户未获取IP地址将被踢下线,timeout可选配置,不配置就默认30s

Ruijie(config)#web-auth sta-preemption enable ——》开启IP地址抢占功能

7)https重定向

Ruijie(config)#http redirect port 8443

Ruijie(config)#http redirect port 443

以上两条命令开启后,浏览器点击https网址(百度、淘宝、新浪等)重定向到广告页面。如果不勾选,则只有http的网址(网易、携程等)可以被重定向到认证界面。

请注意:

①开启该功能后,AC在重定向前还要进行一次解密https网站的过程,会消耗设备性能;

②由于缓存或者兼容性问题,某些浏览器或者APP的HTTPS无法正常重定向,这种情况下建议切换到HTTP的浏览器弹窗认证;

③该功能存在限制,无法保证100%成功,若还是显示不了,建议更换http的网站进行重定向。

8)配置IOS设备弹窗

Ruijie(config)#http redirect adapter ios ——》配置后ios手机弹窗的时候wifi图标会点亮并且右上角显示完成,不配置这个ios弹窗之后wifi图标不点亮,右上角显示取消,推荐不配置,可根据客户想要的效果进行配置(B9P5版本之后微信连wifi和wifidog都支持)

9)修改防抖动时间和下线检测时间

修改防抖动时间:

Ruijie(config)#wlansec 1 ——》开启认证的wlansec下

Ruijie(config-wlansec)#webauh prevent-jitter 3600 ——》防抖动时间设置为60分钟,3600的单位是秒。

Ruijie(config)#ac-controller

Ruijie(config-ac)#prevent-jitter authed-only ——》设置防抖动时间只针对认证用户有效。

修改下线检测时间:

Ruijie(config)#wlansec 1 ——》开启认证的wlansec下

Ruijie(config-wlansec)#web-auth offline-detect interval 60 flow 0 ——》60的单位是分钟,0的单位0kb。意为:一旦检测到大于等于60分钟,该用户产生的流量是0kb,立马把用户踢下线。

Ruijie(config)#ap-config all

Ruijie(config)#sta-idle-timeout 3600 ——》3600的单位是秒,对应上面的60分钟。时间配置要配置成一致。

下线检测时间 配置后达到的效果就是 用户认证成功后,若手机锁屏时间(这段时间内用户没有产生任何流量)大于等于60分钟,AC则认为用户已不在线,会在认证表项里把用户踢下线。若用户锁屏时间小于60分钟,用户重新打开手机连上WIFI,因此时用户还在设备的在线列表里,用户直接连上wifi就能上网。

假设配置防抖动时间5分钟,配置下线检测时间10分钟,如果终端离开了网络,因为防抖动时间小于下线检测时间,防抖功能优先触发web认证将用户下线。

10)逃生配置

Ruijie(config)#web-auth portal-escape

Ruijie(config)#web-auth portal-check

以上配置后达到的效果就是检测周期为10分钟 ,3个10分钟检测周期内检测到5个用户无法认证,所有用户集体逃生65535分钟。

11)其他配置

Ruijie(config)#web-auth direct-host 192.168.51.129 ——》设置192.168.51.129为免认证用户,即不用认证就可以上网的用户,按实际修改

Ruijie(config)#http redirect direct-site 172.16.10.1 ——》设置172.18.10.3为免认证网络资源,即用户没有认证前就可以访问的资源,比如某些内网网站或者外网IP,按实际修改

Ruijie(config)#free-url url baidu.com ——》设置URL白名单,把百度这个网站设置为免认证网络资源,按实际修改

注意:URL白名单如果包含如下几个,会导致IOS手机无法自动弹出广告(打开浏览器则可以正常显示广告),请勿设置为URL白名单中!!

"www.appleiphonecell.com",

"captive.apple.com",

"www.itools.info",

"www.ibook.info",

"www.airport.us",