一、组网需求

总部使用EG,分枝使用VPN产品,用户要求使用野蛮模式的FQDN方式建立ipsec隧道;

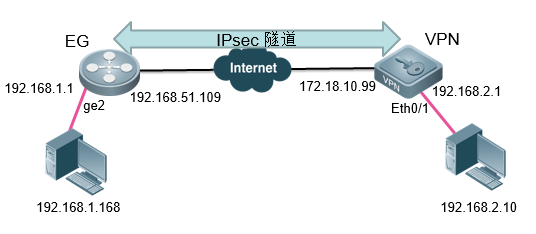

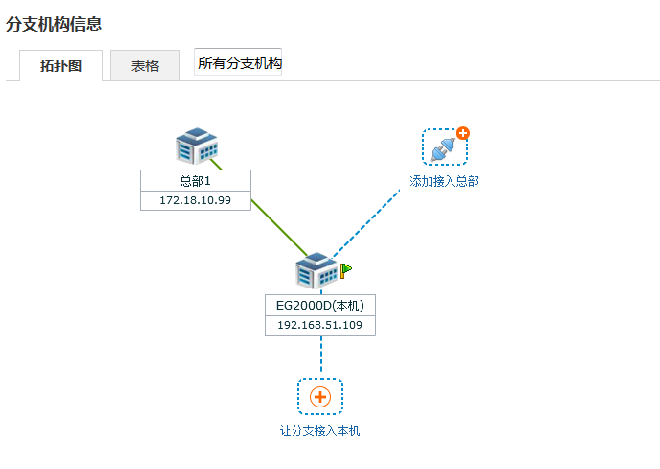

二、组网拓扑

三、配置要点

1、配置NBR-E ipsec功能

2、配置VPN的ipsec功能

3、两端的参数要保持一致,本案例选择的参数如下:

认证方式:预共享密钥,密钥为ruijie

IKE算法:3DES-MD5,DH2

IPSec协商交互方案:esp(3des-md5)

四、配置步骤

1、通过快速配置实现总部与分支的基本上网需求,如果可以是目前是已经可以正常上网的情况,先检测下,外网口是否配置了"nexthop";

2、配置NBR-E IPSEC功能

点击VPN配置选择网络位置为"分支机构"

下一步进行“分支机构的配置”

配置要与之建立ipsec的对端地址,预共享密钥和感兴趣流;

选择ipsec为野蛮模式并开启FQDN验证;

注意:只有接口下配置了nexthop x.x.x.x的接口才会出现在接口列表中(快速配置完默认会在外网接口下发)。

web配置支持dialer口,

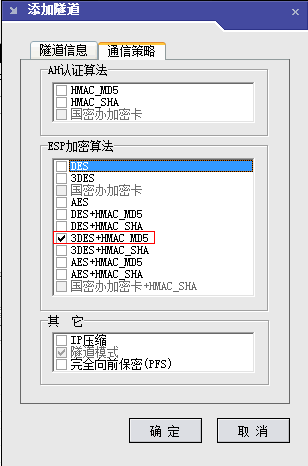

IKE算法:3DES-MD5,DH2

IPSec协商交互方案:esp(3des-md5)

配置配置route A(总部)

命令行配置:

ip access-list extended 199 #感兴趣流及需要加密走ipsec的网段;

10 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

self-identity fqdn NBR6215-E #开fqdn身份验证

!

crypto isakmp policy 1 #第一阶段策略

encryption 3des

authentication pre-share

hash md5

group 2

!

crypto isakmp keepalive 30 #DPD探测保活

crypto isakmp key 7 04250d0f340a2a hostname VPN

crypto isakmp key 7 04250d0f340a2a address 172.18.10.99

crypto ipsec transform-set si_set_1 esp-3des esp-md5-hmac #第二阶段策略

!

crypto map Gi0/6 1 ipsec-isakmp #配置加密map

set peer 172.18.10.99

set peer VPN

set transform-set si_set_1

set autoup

set exchange-mode aggressive

match address 199

interface GigabitEthernet 0/6

nexthop 192.168.51.1

ip address 192.168.51.109 255.255.255.0

crypto map Gi0/6 #接口调用加密map

ip nat outside

说明:ipsec的身份验证有三种方式,IP地址验证、FQDN验证、数据证书验证,FQDN验证比较简单,可以理解为就是一个名字或字符的验证,比如开启了FQDN后,需要本地配置一个名字,对端也配置一个名字,必须两端的这两个名字都填对才可以建立ipsec,启到了身份验证的作用;

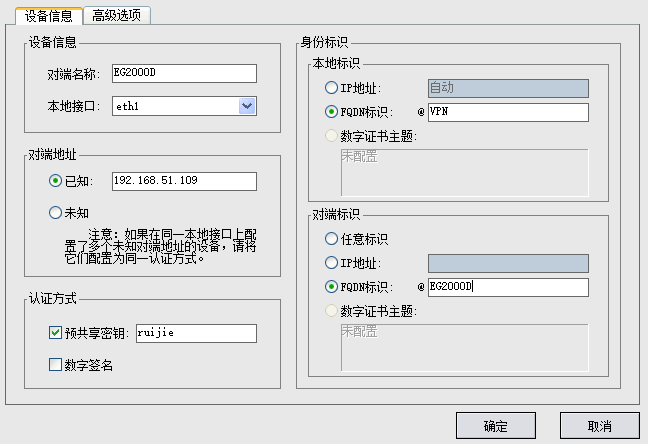

3、配置VPN设备

登陆VPN设备在ipsec VPN---隧道配置---添加设备,第一阶段配置如下:

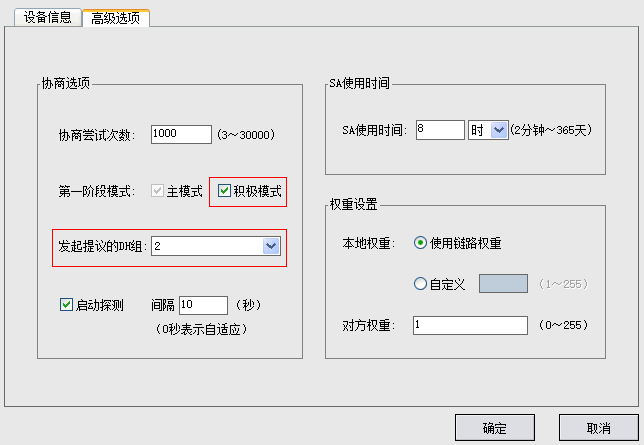

在高级选项开启积极模式(NBR-E上叫野蛮模式)

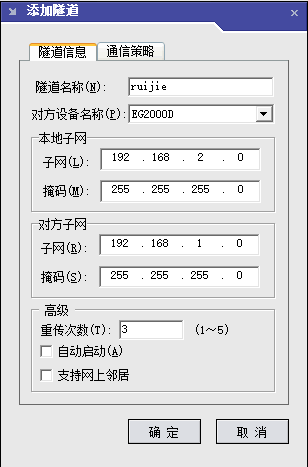

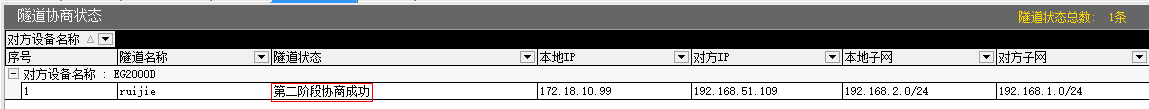

在ipsec VPN---隧道配置---添加隧道配置感兴趣流和第二阶段参数;

五、配置验证

NBR-E端查看

1.WEB界面

线条绿色表示ipsec已经建立成功;

2.命令查看状态

查看第一阶段:

NBR6215-E#show crypto isakmp sa

destination source state conn-id lifetime(second)

172.18.10.99 192.168.51.109 IKE_IDLE 2 86107

显IKE_IDLE表示第一阶段协商成功

查看第二阶段:

NBR6215-E#show crypto ipsec sa

Crypto map tag:Gi0/6

local ipv4 addr 192.168.51.109

media mtu 1500

==================================

sub_map type:static, seqno:1, id=1

local ident (addr/mask/prot/port): (192.168.1.0/0.0.0.255/0/0))

remote ident (addr/mask/prot/port): (192.168.2.0/0.0.0.255/0/0))

PERMIT

#pkts encaps: 18, #pkts encrypt: 18, #pkts digest 18

#pkts decaps: 19, #pkts decrypt: 19, #pkts verify 19

#send errors 0, #recv errors 0

Inbound esp sas:

spi:0x60ce1721 (1624119073)

transform: esp-3des esp-md5-hmac

in use settings={Tunnel Encaps,}

crypto map Gi0/6 1

sa timing: remaining key lifetime (k/sec): (4607000/3185)

IV size: 0 bytes

Replay detection support:Y

Outbound esp sas:

spi:0xd03cf7c (218353532)

transform: esp-3des esp-md5-hmac

in use settings={Tunnel Encaps,}

crypto map Gi0/6 1

sa timing: remaining key lifetime (k/sec): (4607000/3185)

IV size: 0 bytes

Replay detection support:Y

只有输出中包含了 Inbound esp sas和 Outbound esp sas,才说明ipsec sa已经协商完成;

VPN端状态查看

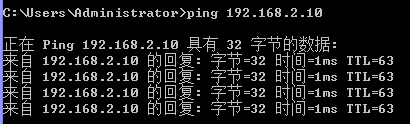

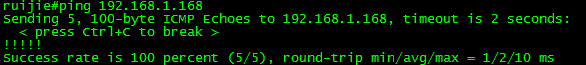

测试是否可以互访

六、注意问题

1、默认进“快速配置”上网后,只有先在接口配置页面配置了下一跳地址,即外网网关地址。否则,web上无法选择该接口,也就无法完成ipsec配置;

2、配置vpn后设备会自动下发aaa配置 (登录设备的时候会提示输入用户名和密码,所以要重新配置telnet的密码);

3、当配置vpn的时候,第一次配置完并且清空配置,当没有关闭浏览器的时候,下次配置之前的配置仍然后记忆,要是关 闭浏览器,再次配置,之前的配置才会被清空;

4、此方案建议在有NAT穿越或与非常锐捷路由器对接时使用,能很好的提高兼容性,便于ipsec建立成功;

5、当外网口收到ipsec请求,但是设备没配置对应的感兴趣的流时,可能会出现“Failed to find map ”:这是因为当ipsec map不存在的时候,Ipsec 500端口的报文会被送到CPU,从而产生上述的打印。对网络转发和管理无实质影响。 进一步的,这个可以给网管带来益处。如果有不希望的ipsec连接上到设备:那么接下来可以通过acl将这些非法产生连接的ipsec请求过滤掉。

6、通过web(高级选项-》系统设置-》增强功能-》“配置模板下载和导入”),导入vpn易部署工具生成的配置,适用场景:

1)适用于设备初次部署,走完快速配置后进行;

2)vpn已有配置,通过web or cli清空所有vpn现有配置的情况下;

3)不支持在已有vpn配置的情况下,再导入新的vpn配置。