1、NAT规则设置后是否还需要对这些使用NAT规则的源地址设置包过滤规则

不需要

2、防火墙默认是否放通所有数据

防火墙默认未设置安全规则,此时所有经过的数据都将被丢弃

3、防火墙对于没匹配中安全规则的数据如何处理

丢弃

4、防火墙是否支持基于时间段生效的安全规则

支持,需要在对象定义中定义时间对象,再在相应的安全规则中引用即可。

5、如何让内网用户也能用公网地址访问在防火墙上映射的内网服务器

需要在映射规则中,将源地址转换为从不转换改为选择防火墙上某个接口的IP地址

6、防火墙端口映射是否可以不使用接口上的IP地址或者使用与接口不同段的IP地址

可以。防火墙安全端口映射规则定义的IP地址需要是已经定义好的。

因此可以在对象定义——接口IP组中定义好这个IP,再在规则中引用。

【与路由产品不一样,防火墙一个接口上既可以设置多个不同段的IP地址,也可以设置多个相同段的IP地址,如果此问题是因为要映射的地址与端口IP在同一个段而引发,则无需顾虑,直接将要映射的IP设置在接口,再在规则中调用即可】

7、防火墙端口映射规则是否可以设置内网不同服务器的相同端口映射到同一个外网IP的不同端口

可以。外网访问映射的地址时,是以映射的公网IP+端口来区分匹配到哪条规则的。

8、安全规则与策略路由的优先顺序是怎样的

进防火墙的数据,最优先匹配安全规则,按安全规则控制后的数据流才继续进行下一步处理。

9、为什么P2P配置中的禁止使用没有作用

不是所有的p2p软件都支持,P2p限制进支持9种软件,其他不支持,且该九种软件的最新版有可能不支持(因为软件更新了特征)

10、外网口为拨号口,要如何设置NAT规则

源地址转换为选择by_route

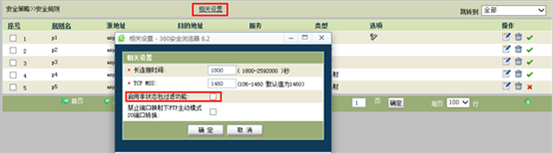

11.WALL 160T TCP非状态包过滤在哪里开启

在防火墙安全规则——相关设置中,启用“状态非状态包过滤”

12、wall1600 url过滤是否支持扩展域名

支持。url过滤中的关键字与捕获到的完整url是从属关系,即,只要关键字能匹配到完整url的部分即可。

13、SSH端口如何设置映射

由于TCP 22、6666、6667、9999等端口保留给设备管理使用,所以当这些端口配置端口映射时,管理主机只能访问防火墙相关的服务,只有非管理主机才能访问规则映射的服务

,解决方法:

1、如果某台主机要从外网访问内网服务器的SSH服务,需确保该主机不是管理主机,防火墙管理主机列表中不能勾选“允许所有主机管理”,且该主机IP不能出现在管理主机列表中;

2、修改内网服务器的服务端口后,再配置该端口的映射,让外网访问。

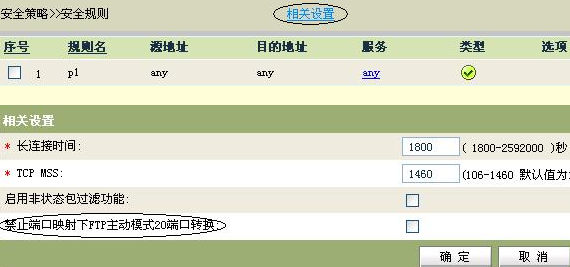

14、如何从命令行看策略是否生效

wall1600防火墙如何从命令行看策略是否生效. 如:

policy add permit id 1 name p1 in any out any time

none active on

policy add permit id 2 name SSLVPN to

192.168.33.0/255.255.255.0 in any out any service sslvpn time none active on

policy add nat id 3 name p3 sat by_route in any out

any time none active off

active on 表示生效配置,在web界面是一个绿色的勾。

active off 表示配置目前没有生效,在web界面是一个红色的x。

15、如何在防火墙内部设置DMZ区

WALL1600系列的防火墙无DMZ区的概念,所有的控制都是依靠安全规则。

如新墙内网口上新加有一台服务器,它的ip地址与公网接口的ip地址在同一网段。 具体配置如下:在保证内网使用私网地址的主机可以正常上网后,将外网口和内网连接服务器的接口配置为混合模式,内网接服务器的那个接口不用配置任何ip地址,就可以达到客户需求了。

16、WALL1600M是否支持批量添加端口映射

不支持,还是需要逐个设置;

一个服务里面可定义个多个端口;

17、wall1600端口映射的地址关联了域名,内部有多台服务器,能不能都申请用不同域名访问

如果只有一个外网IP,不需要申请多个同运营商的地址。因为域名与IP是绑定的,如果用不同的域名,访问时,还需要在域名后加对应的映射后的端口才可以访问。建议使用多个外网IP,不同的IP跟不同的域名绑定,这样所有域名都不需要再加端口才能访问对应的服务器。

18、在做了ADSL拨号上网后如何或者是否需要配置路由

不需要。ADSL拨号会有一个隐藏的默认路由,可以在命令行用route disp或者在WEB页面的路由监控页面上查看到。

19、负载均衡中的权重是什么意思

负载均衡中的权重是连接数比值不是优先级。

19、带*号的是什么路由

直连路由

20、如何查看当前路由是否生效

防火墙的转发路由表,在系统监控——路由监控中查看;或者命令行登陆,用route disp命令查看。

21、防火墙端口映射下FTP 20端口不转换的支持

在FTP服务器在内部网络,防火墙作端口映射的情况下,如果防火墙和客户端中间还有其他(如交换机,防火墙)访问控制设备,该设备严格限制要求服务器回应数据包源端口20保持不变时,在主动模式FTP时,就需要增加该高级选项。该选项是一个全局的系统开关。

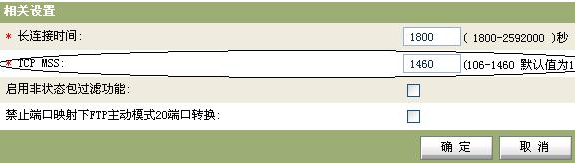

22、TCP长连接超时时间设置和启用非状态包过滤功能说明

TCP长连接超时时间设置和启用非状态包过滤功能,是整个防火墙的全局设置.

即一旦启用非状态包过滤功能,则所有数据包只进行简单的安全规则匹配;

一旦设置长连接时间,则所有选择支持TCP长连接选项的安全规则对应的TCP建立状态超时时间都为该数值。

RG-WALL防火墙默认实现严格完整的状态检测包过滤防火墙技术。

为了满足特殊用户的某些TCP应用(如远程登录的Telnet,远程桌面协议RDP等)需要长时间保持连接建立(established)状态的需求,RG-WALL防火墙特意设计根据安全规则选项支持长连接的超时时间设置,可根据用户应用的需求设置TCP连接建立状态的超时时间。

另外,在某些特殊的不对称数据流向的网络环境中,为了支持简单非状态包过滤功能,RG-WALL防火墙也设计支持“非状态包过滤功能”。

23、TCP MSS可配置选项功能说明

对于经过防火墙的所有TCP连接,有时候为了避免产生IP分片等,需要手工设置对TCP option中的MSS修改功能。该选项是一个全局的系统开关。