应用场景:

此方案适合于接入用户使用DHCP动态获取IP地址的各种环境(要求同时部署了DHCP snooping防DHCP欺骗功能),包括802.1X认证环境、web认证环境、GSN环境、非认证环境等。也特别适用于要防PC私设IP地址的需求场景。

优点:配置维护简单,无需手工的去做每个用户的IP&MAC绑定;和DAI相比,ARP-check属于硬件芯片检查安全表项,不消耗CPU资源。

缺点:对交换机的安全功能要求较高,需要同时支持DHCP

Snooping ,IP Source guard , ARP-check这三种功能;跟DAI相比,会消耗硬件资源表项,当交换机使用了较多安全功能,比如ACL、交换机下接用户数过多导致设备硬件安全资源不足时,需要适当控制单台交换机的带机数。

设备硬件资源不足时,会提示类似这样的log:%SECURITY-3-TCAM_RESOURCE_LIMIT:

TCAM resource is temporary not available.

功能简介:

DHCP Snooping + IP Source guard + ARP-check防ARP欺骗方案:在用户PC动态获取IP地址的过程中,通过接入层交换机的DHCP Snooping功能将用户DHCP获取到的,正确的IP与MAC信息记录到交换机的DHCP

Snooping软件表;然后通过IP Source guard功能将DHCP Snooping表的每个终端的IP&MAC信息写入交换机的硬件表项(类似端口安全的绑定);最后使用ARP-check功能校验所有ARP报文的正确性。如果合法用户获取IP地址后试图进行ARP欺骗,或者是非法用户私自配置静态的IP地址,他们的ARP校验都将失败,这样的用户将无法使用网络。

一、组网需求

用户网关在核心交换机上,核心交换机创建DHCP Server,接入交换机下联PC使用动态DHCP获取IP地址,为了防止下联用户之间的ARP欺骗及下联用户欺骗网关,使用DHCP Snooping + IP Source guard + ARP-check方案解决ARP欺骗问题。

二、组网拓扑

三、配置要点

1、在核心交换机上开启DHCP Server功能(用户现场可能使用专用DHCP服务器,则核心交换机只开启DHCP Relay功能即可)

2、在接入交换机上全局开启dhcp snooping功能,并且在上联核心的端口开启DHCP

Snooping信任口

3、在接入交换机连接用户的端口开启IP Source Guard功能

4、在接入交换机连接用户的端口开启arp-check功能

四、配置步骤

核心交换机配置:

1、开启核心设备的DHCP服务功能

Ruijie>enable

Ruijie#configure terminal

Ruijie(config)#service dhcp

2、创建核心设备的IP地址,即用户的网关地址

Ruijie(config)#interface

vlan 1

Ruijie(config-if-VLAN 1)#ip

address 192.168.1.254 255.255.255.0

Ruijie(config-if-VLAN

1)#exit

3、创建核心设备的DHCP地址池

Ruijie(config)#ip dhcp pool

vlan1

Ruijie(dhcp-config)#network

192.168.1.0 255.255.255.0 ------>子网掩码要和所设置IP地址的子网掩码一致,这里都是/24位掩码

Ruijie(dhcp-config)#dns-server

218.85.157.99 ------>设置分配给客户端的DNS地址

Ruijie(dhcp-config)#default-router

192.168.1.254 ------>设置分配给用户的网关地址,这个要和核心设备上所设置的IP地址一致,为192.168.1.254

Ruijie(dhcp-config)#end

Ruijie#wr

接入交换机配置:

1、在接入交换机上开启dhcp

snooping功能

Ruijie>enable

Ruijie#configure terminal

Ruijie(config)#ip dhcp snooping ------>开启DHCP snooping功能,监听DHCP地址,还可以防止用户伪造DHCP服务器,避免用户获取错误的地址。

2、连接DHCP服务器的接口配置为可信任口

Ruijie(config)#interface

gigabitEthernet 0/49

Ruijie(config-GigabitEthernet

0/49)#ip dhcp snooping trust ------>开启DHCP snooping的交换机所有接口缺省为untrust口,交换机只转发从trust口收到的DHCP响应报文(offer、ACK)

3、连接用户的接口开启IP Source Guard功能

Ruijie(config)#interface

range fastEthernet 0/1-2 ------>同时进入1口和2口接口配置模式

Ruijie(config-if-range)#ip verify source port-security ------>开启源IP+MAC的报文检测,将DHCP Snooping形成的snooping表写入地址绑定数据库中,请正确配置ip

verfiy soure port-security, 不要使用ip verify source(仅绑定IP),部分产品存在限制,只绑定IP的情况下可能出现异常。

注意:如果交换机下还有级联交换机,则不要在级联交换机端口配置IP

Source guard,而应该在接入交换机上部署IP Source Guard方案。避免二个设备都进行硬件绑定用户的IP+MAC,导致消耗设备硬件资源表项。

说明:

对于绑定后的用户,对应的IPv6 报文无法通过,如果要让绑定正确用户同时能使用IPv6的地址进行访问,那么需要在交换机上开启IPv6模式为兼容模式,命令如下:

Ruijie(config)#address-bind

ipv6-mode ?

compatible IPV6 compatible mode ------>兼容模式,绑定MAC用户可以用IPv6地址访问外网

loose IPV6 loose

mode ------>宽松模式,所有IPv6地址均可访问IPv6网络

strict IPV6 strict

mode (default: strict)------>严格模式:交换机默认工作在此模式,即使绑定正确的用户也无法使用IPv6地址进行访问外网

Ruijie(config)#address-bind

ipv6-mode compatible

4 、连接用户的接口开启arp-check功能

Ruijie(config)#interface

range fastEthernet 0/1-2 ------>同时进入1口和2口接口配置模式

Ruijie(config-if-range)#arp-check ------>开启该功能后,对于接口收到的ARP报文会检测ARP报文字段里面的Sender

IP及Sender MAC,与地址绑定库中的IP及MAC进行匹配,如果匹配将放行,否则丢弃该ARP报文

5 、保存配置

Ruijie(config-if-range)#end

Ruijie#write ------> 确认配置正确,保存配置

注意事项:

如果开启了安全通道(优先级高于1x认证),用户需求要认证前放通某些校内网页的IP,则必须允许用户ARP报文通过,这样用户才可以和网关通信,由于安全通道优先级更高,这将会导致防ARP欺骗功能失效。

Ruijie(config)#expert

access-list extended permit1x

Ruijie(config-exp-nacl)#permit

ip any any host 211.58.23.11 any ------>放通允许认证前访问的校内主页地址

Ruijie(config-exp-nacl)#permit

arp any any any any any ------>放通用户和网关间的ARP报文交互

Ruijie(config)#security

global access-group permit1x

解决办法:不要使用permit arp any的方式,只放通到网关的ARP报文,这样用户间的ARP欺骗依然可以防止,但用户依然可以仿冒其他用户来欺骗网关,不能彻底防止ARP欺骗。Ruijie(config-exp-nacl)#permit

arp any any any any host 192.168.1.254 ------>放通用户和网关间的ARP报文交互,如果交换机上有多个VLAN,需要放通多个网关的ARP

五、功能验证

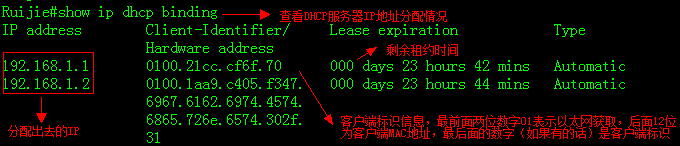

1、查看核心交换机DHCP服务器地址池分配情况

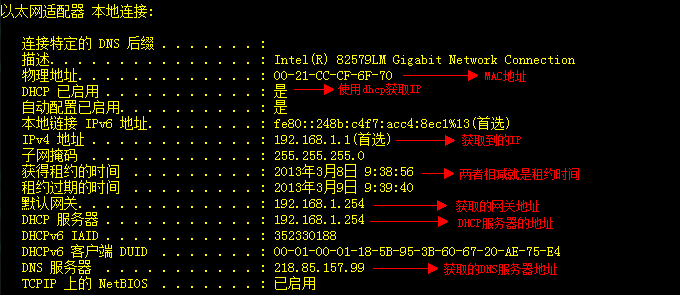

2、查看PC获取IP地址情况,在电脑上点击开始----->运行-------->输入cmd进入命令行界面-------->输入ipconfig/all可以查看如下信息:

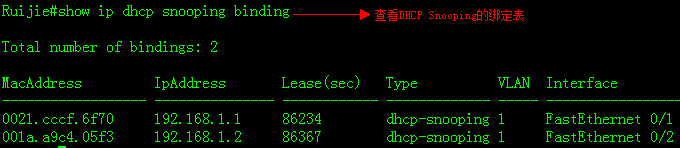

3、查看DHCP Snooping表

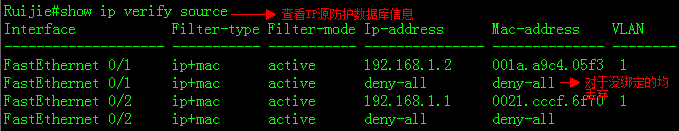

4、IP Source Guard绑定表

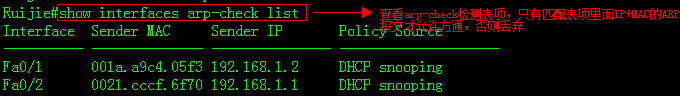

5、查看ARP-Check形成的表项