应用场景:

此方案适用于无802.1X认证的环境,用户IP地址为静态分配的场景。管理员不需要知道每个用户连接在交换具体哪个端口下的,特别适用于客户对网络的互联端口,用户分布情况不清楚,或者下联用户PC存在随意移动端口的场景中。

优点:控制较为严格,但比端口安全的控制力度较弱,因为其地址不绑定到端口。应用硬件方式直接校验ARP报文,准确,无需消耗CPU。

缺点:必须一一配置并收集所有用户IP和MAC,配置较为繁杂,但比端口安全灵活,不需要确认IP对应的端口,适合于用户在本交换机端口灵活迁移

的需求场景。

功能简介:

全局IP&MAC绑定+ ARP-check方案:通过全局IP+MAC绑定(address-bind)功能将用户正确的IP与MAC写入交换机的硬件表项,使用ARP-check功能校验ARP报文的正确性。如果合法用户的信息漏绑定了,或者是非法的IP,MAC接入网络,ARP校验都将失败,这样的用户将无法使用网络。

一、组网需求

接入交换机下联PC使用静态设置IP地址,为了防止ARP欺骗,使用全局IP+MAC绑定形式+ARP-check方案解决ARP欺骗问题。

二、组网拓扑

三、配置要点

1、在接入交换机全局模式下进行IP+MAC绑定

2、在接入交换机上开启可信任端口

3、全局启用address-bind功能

4、在接入交换机连接用户的端口开启arp-check功能

四、配置步骤

核心交换机配置:

创建核心设备的IP地址,即用户的网关地址

Ruijie>enable

Ruijie#configure terminal

Ruijie(config)#interface

vlan 10

Ruijie(config-if-VLAN 10)#ip

address 192.168.1.254 255.255.255.0

Ruijie(config-if-VLAN

10)#end

Ruijie#wr

接入交换机配置:

Ruijie>enable

Ruijie#configure

terminal

Ruijie(config)#address-bind

192.168.1.1 0021.cccf.6f70 ------>绑定IP为192.168.1.1 mac为0021.cccf.6f70的用户

Ruijie(config)#address-bind

192.168.1.2 0023.5abd.1975 ------>绑定IP为192.168.1.2

mac为0023.5abd.1975的用户

Ruijie(config)#address-bind

uplink gigabitEthernet 0/25 ------>设置上联口为25口,该端口不受检查,所有用户的报文均可以通过

Ruijie(config)#address-bind

install ------>全局启用该功能

Ruijie(config)#interface

range fastEthernet 0/1-2

Ruijie(config-if-range)#arp-check------>接口下开启ARP-Check

Ruijie(config-if-range)#end

Ruijie#write ------>确认配置正确,保存配置

重要说明:

1、全局开启address-bind install后,对于匹配的用户均可以上网,但是对于未绑定或匹配错误的用户都不能上外网

2、对于绑定后的用户,对应的IPv6 报文无法通过,原因如果要让绑定正确用户同时能使用IPv6的地址进行访问,那么需要在交换机上开启IPv6模式为兼容模式,命令如下:

Ruijie(config)#address-bind

ipv6-mode ?

compatible IPV6 compatible mode ------>兼容模式,绑定MAC用户可以用IPv6地址访问外网

loose IPV6 loose

mode ------>宽松模式,所有IPv6地址均可访问IPv6网络

strict IPV6 strict

mode (default: strict)------>严格模式:交换机默认工作在此模式,即使绑定正确的用户也无法使用IPv6地址进行访问外网

Ruijie(config)#address-bind

ipv6-mode compatible

3、绑定的用户和接口无关,同一台交换机不受接口的控制,只要绑定正确,该用户可以在该交换机任意一个端口上网。

注意事项:

如果开启了安全通道(优先级高于1x认证),用户需求要认证前放通某些校内网页的IP,则必须允许用户ARP报文提前通过,这样用户才可以和网关通信,由于安全通道优先级更高,这将会导致防ARP欺骗功能失效。

Ruijie(config)#expert

access-list extended permit1x

Ruijie(config-exp-nacl)#permit

ip any any host 211.58.23.11 any ------>放通允许认证前访问的校内主页地址

Ruijie(config-exp-nacl)#permit

arp any any any any any ------>放通用户和网关间的ARP报文交互

Ruijie(config)#security

global access-group permit1x

解决办法:不要使用permit arp any的方式,只放通到网关的ARP报文,这样用户间的ARP欺骗依然可以使用arp-check防止,但用户依然可以冒充其他用户来欺骗网关,不能彻底防止ARP欺骗。

Ruijie(config-exp-nacl)#permit arp any any any any

host 192.168.1.254 ------>放通用户和网关间的ARP报文交互,如果交换机上有多个VLAN,需要放通多个网关的ARP

五、功能验证

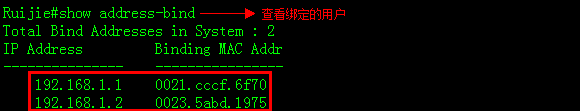

1、查看被绑定的用户

2、查看例外端口

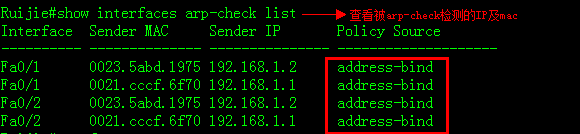

3、查看ARP-Check检测的用户