应用场景:

当您的网络中部署了一台集中的Tacacs+校验服务器(比如cisco的ACS等),希望对登陆设备的用户身份进行合法性校验,而账号都统一由该Tacacs+服务器集中产生与维护,您希望所有的登入操作(比如console口登陆,telnet登陆等)的用户提交的用户名&密码都必须经过该Tacacs+服务器验证下,而不是采用设备原来自己配置的本地账号密码的时候,就可以采用该功能,从而保证合法的管理员允许登入设备进行管理,而非法的用户将被一律拒绝。

通常该功能适用于高安全,高敏感性要求的行业,比如金融,政府,运营商行业。

功能简介:

AAA提供认证功能,可以对登陆设备(比如console口登入,telnet登入等)的用户身份进行验证,认证协议采用标准的Tacacs+,这样配合统一的校验服务器(比如cisco的ACS等)管理账号,验证用户名&密码的合法性,最终实现授权的用户才能管理到设备。

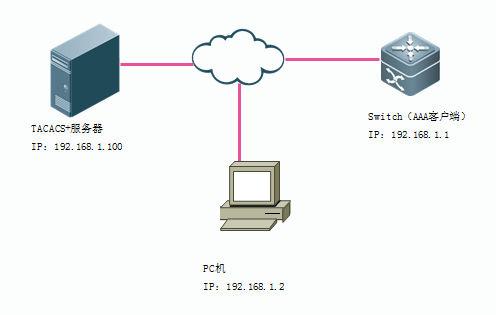

一、组网需求

1、对vty登陆(telnet、ssh)用户采用AAA认证,服务器无响应时采用本地认证

2、对enable密码采用AAA认证

二、组网拓扑

三、配置要点

1、配置基本的ip地址及路由

2、配置tacacs服务器的地址及密钥

3、配置认证列表

4、调用认证列表

5、配置tacacs服务器

四、配置步骤

需求一、对vty登陆(telnet、ssh)用户采用aaa认证

1、配置基本的ip地址及路由

配置基本的ip地址及路由,确保aaa客户端、TACACS+服务器及PC之间能够正常通信

2、启用aaa认证

Ruijie>en

Ruijie#config ter

Ruijie(config)#aaa

new-model

注意:

1)建议配置AAA的时候,采用console线登陆的方式进行登陆

2)启用AAA服务后,默认情况下,除了console外的所有登陆方式,均采用AAA认证。

3、配置tacacs服务器的地址及密钥

Ruijie(config)#tacacs-server

host 192.168.1.100 ----->配置tacacs服务器的地址

Ruijie(config)#tacacs-server

key 0 ruijie ----->配置与 tacacs服务器通信的密钥为 ruijie(0代表输入明文密码)

4、配置认证列表

Ruijie(config)#aaa

authentication login vty group tacacs+ local

Ruijie(config)#username ruijiepassword ruijie ----->配置本地的用户及密码(当aaa服务器挂掉时,可以采用本地认证登陆设备)

注意:

1)vty:为认证列表的名字

2)group:定义认证的认证方法,排在前面的认证方法优先

3)认证列表建议采用多种方式进行认证:优选tacacs,然后是本地。如果第一个认证方法失效,则采用下一个认证方法,以此类推;如果最后一个认证方法失败,跳出认证列表,提示用户认证失败

5、调用认证列表

在line vty 下调用定义好的认证列表

Ruijie(config)#line vty 0 4

Ruijie(config-line)#login

authentication vty

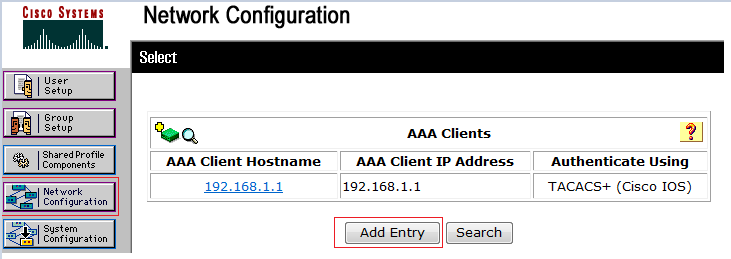

6、配置tacacs服务器

如下示例为思科ACS 4.0的配置

1)ACS上添加aaa客户端(路由器)

单击“Network Configuration ” 然后 单击“Add Entry”按钮

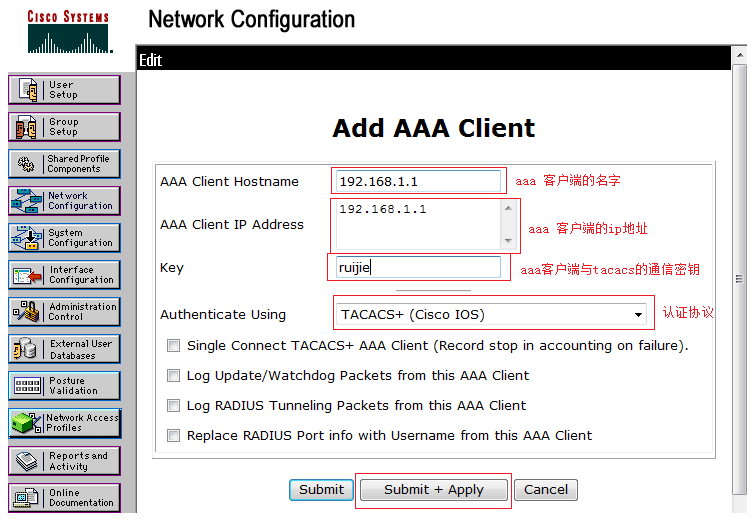

2)配置aaa客户端(路由器)的ip地址,通信密钥及认证协议,然后单击“Submit + Apply”

3)添加aaa的用户名和密码

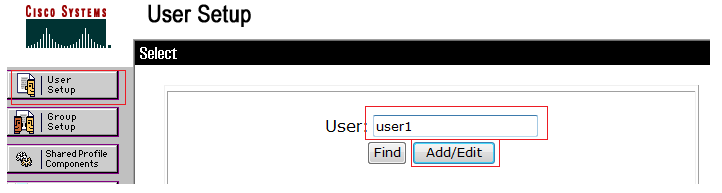

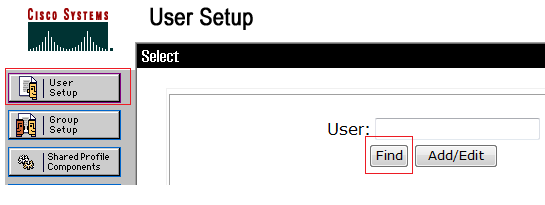

单击 “User Setup” 然后在 "User"栏输入新的用户名,单击

"Add/Edit" 添加新用户。

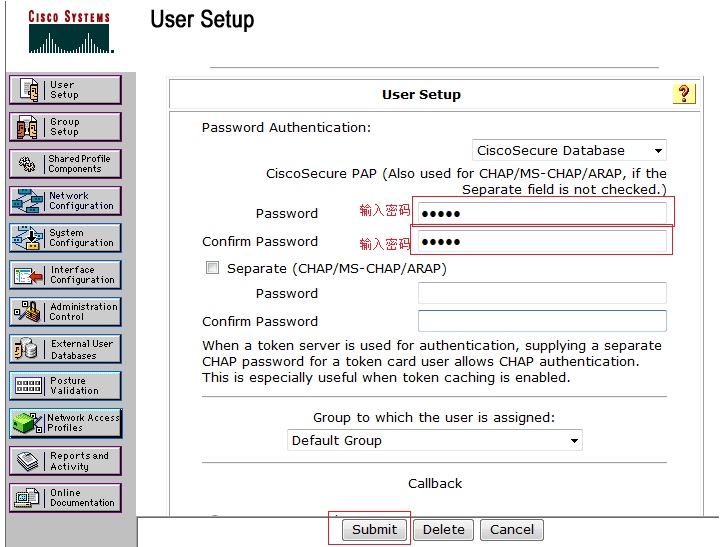

输入该用户的密码,单击“Submit”提交配置。

需求二、对enable密码采用aaa认证

1、启用aaa认证,配置tacacs服务器的地址及密钥

请参考如上的“1、对vty登陆(telnet、ssh)用户采用aaa认证”的 步骤一及步骤二

2、配置认证列表

Ruijie(config)#aaa

authentication enable default group tacacs+ enable

注意:

1)Enable认证列表全局只能定义一个,即认证列表只能为default,此处不需要进行调用就可以立即生效。

2)如果第一认证方法为Tacacs,第二认证方法为本地认证的话,此参数一定要写enable,不能写local,否则会提示认证错误。

3、配置tacacs服务器

1)tacacs服务器下配置aaa客户端的ip地址及添加用户名和密码配置,请参考如上的“1、对vty登陆(telnet、ssh)用户采用aaa认证”的 步骤四

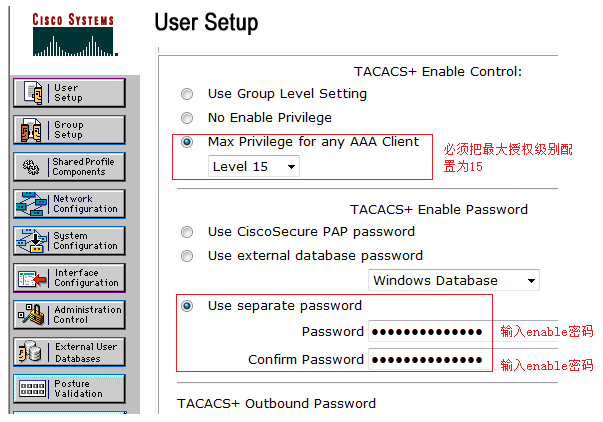

2)tacacs服务器配置enable密码

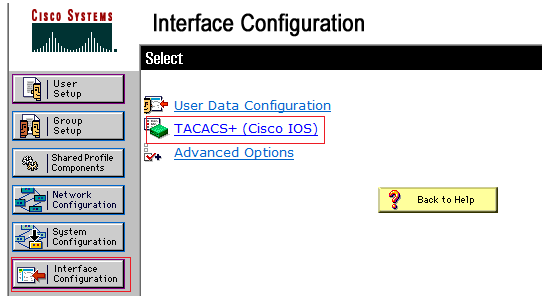

打开enable密码的配置选项

单击

"Interface Configuration" 然后单击“ TACACS+(Cisco IOS)”

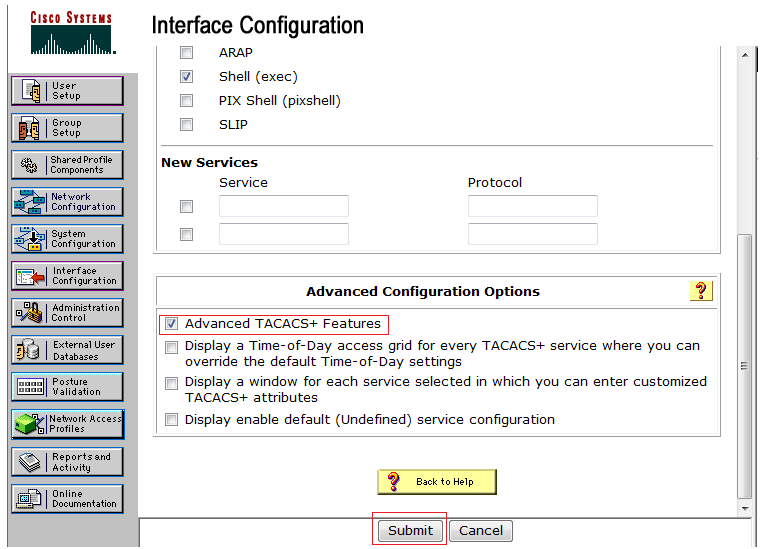

勾选“Advanced TACACS+

Features” 然后单击“Submit”提交配置

单击主页“User Setup” 然后单击“Find”,进入用户配置窗口,并选择用户“user1”

把“Max Privilege

for AAA Client”设置为15,并且配置enable密码

五、功能验证

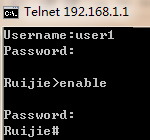

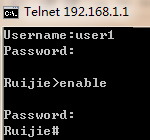

1、对vty登陆(telnet、ssh)用户采用aaa认证

PC机通过telnet方式登录设备,使用ACS上配置的用户名及密码是否能够登陆设备,使用本地配置的enable密码进入设备特权模式

2、对enable密码采用aaa认证

PC机通过telnet方式登录设备,使用ACS上配置的用户名及密码是否能够登陆设备,使用ACS上配置的enable密码进入设备特权模式