应用场景:

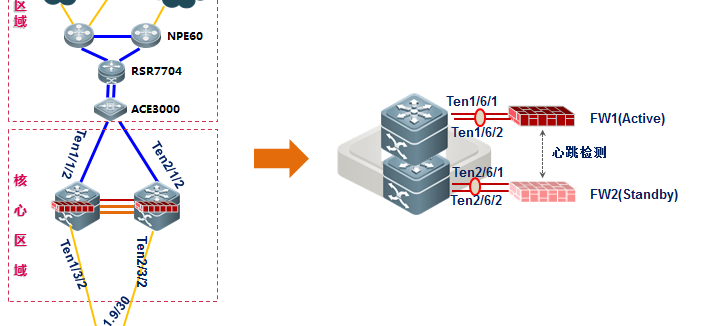

推荐配置:双防火墙卡工作在同一个交换机上(包括VSU),可以工作在透明或路由模式。

FW HA部署--AS模式

基本概念:故障切换对两台防火墙设备处于主用/备用(Active-Standby)的模式。主用设备(Active)处理所有的安全业务功能,另外一台作为备份处于备用(Standby)的模式。当主用设备出现故障的时候,备用设备可以在短时间内接管流量,实现秒级切换,大部分的业务应用都不会感知到这一变化,主备之间的关系即故障切换对(failover),或称HA

1、 对交换机和FW卡的内联口进行初始化配置

交换机和每张FW卡有两个万兆内联口

Ruijie(config)#vlan

4093 ----->创建FW之间进行心跳报文传输的VLAN

Ruijie(config-vlan)#exit

Ruijie(config)#vlan

4094 ----->预留

Ruijie(config-vlan)#exit

Ruijie(config)#interface

range tenGigabitEthernet 1/6/1-2 ----->根据防火墙卡的安装槽位,交换机将在该槽位识别到2个万兆口

Ruijie(config-if-range)#port-group

127 ----->将2个接口捆绑为链路聚合口,这里指定为127号

Ruijie(config-if-range)#exit

Ruijie(config)#int

aggregateport 127 ----->进入该接口配置为Trunk

Ruijie(config-if-AggregatePort

127)#switchport mode trunk ----->必须将该聚合口配置为Trunk

Ruijie(config-if-AggregatePort

127)#switchport trunk native vlan 4094 ----->由于Trunk的NativeVLAN输出的报文为Untag,防火墙无法处理

为了让常用的VLAN1能够通信,建议修改NativeVLAN为4094

Ruijie(config-if-AggregatePort

127)#mls qos trust dscp ------>优化配置,有利于HA心跳报文高优先级传输

Ruijie(config-if-AggregatePort

127)#carrier-delay 0 ----->优化配置,有利于交换机快速检测到端口down

Ruijie(config-if-AggregatePort

127)#exit

Ruijie(config)#interface

range tenGigabitEthernet 2/6/1-2 ----->同理,配置第2张防火墙卡

Ruijie(config-if-range)#port-group

128

Ruijie(config-if-range)#exit

Ruijie(config)#int

aggregateport 128

Ruijie(config-if-AggregatePort

128)#switchport mode trunk

Ruijie(config-if-AggregatePort

128)#switchport trunk native vlan 4094

Ruijie(config-if-AggregatePort

128)#mls qos trust dscp

Ruijie(config-if-AggregatePort

128)#carrier-delay 0

Ruijie(config-if-AggregatePort

128)#exit

在核心交换机VSU上创建FW卡的管理VLAN

Ruijie(config)#vlan

4092

Ruijie(config)#interface

vlan 4092

Ruijie(config-if)#ip

address 172.18.10.1 255.255.255.0

Ruijie(config)#interface

gi 1/4/10 ----->预留端口届时给FW卡进行TFTP升级

Ruijie(config-if)#switchport

access vlan 4092

2、 对FW卡进行初始化配置

可在交换机上通过Session命令登录到防火墙命令行界面(推荐)

也可以用PC COM口连接到防火墙卡面板的Console接口配置

FW1:

Ruijie# session

device 1 slot 6 ----->在核心交换机上,执行命令登录VSU主机1的6号槽位,如果是FW2则是device

2 slot 6

Firewall#config

terminal

配置方法参考:典型功能配置--防火墙基本配置--基础配置脚本,将FW1配置管理地址172.18.10.116。

命令脚本:

config terminal

hostname FW1

enable service

web-server http

enable service

web-server https

enable service

ssh-server

ip http

authentication local

ip http port 80

service

password-encryption

username admin

password admin

username admin

privilege 15

line vty 0 4

login local

exit

interface Vlan

4092

ip address

172.18.10.116 255.255.255.0

ip route 0.0.0.0

0.0.0.0 172.18.10.1

clock timezone

Beijing +8

ntp server

192.43.244.18

ntp

update-calendar

end

config ter

logging file

flash:syslog 7

logging file

flash:syslog 131072

logging buffered

131072

logging

userinfo

service

sysname

service

sequence-numbers

service

timestamps

firewall default-policy-permit

end

wr

FW2:

Ruijie# session

device 2 slot 6 ----->在交换机上,执行命令登录VSU从机2的6号槽位,如果是FW1则是device

1 slot 6

Firewall#config

terminal

配置方法参考:典型功能配置--防火墙基本配置--基础配置脚本,将FW2配置管理地址172.18.10.118。

命令脚本:

config terminal

hostname FW2

enable service

web-server http

enable service

web-server https

enable service

ssh-server

ip http

authentication local

ip http port 80

service

password-encryption

username admin

password admin

username admin

privilege 15

line vty 0 4

login local

exit

interface Vlan

4092

ip address

172.18.10.118 255.255.255.0

ip route 0.0.0.0

0.0.0.0 172.18.10.1

clock timezone

Beijing +8

ntp server

192.43.244.18

ntp

update-calendar

end

config ter

logging file

flash:syslog 7

logging file

flash:syslog 131072

logging buffered

131072

logging

userinfo

service

sysname

service

sequence-numbers

service

timestamps

firewall default-policy-permit

end

wr

3、分别 对两张FW卡进行版本确认和升级

防火墙卡软件由两部分组成,1.交换背板软件

2.防火墙软件,交换背板软件同S86/S12K线卡一样在插入机箱后由交换机管理板动态分发更新,无需人工干预,防火墙卡软件升级主要指的是防火墙软件。

FW卡经过上述步骤后,即可和交换机互相ping通,通过交换机的路由可和装有TFTP服务器软件的PC连通。(例如PC可连接在交换机的

VLAN 4092中,预留的Gi1/4/10口)

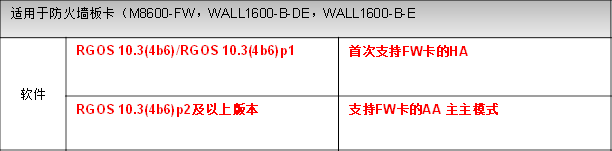

软件版本选择:

升级方法参考:日常维护--软件版本升级--运行模式下升级

4、配置FW卡HA

FW1:

FW1# config

terminal

FW1(config)#

firewall default-policy-permit

----->防火墙接口下没有应用ACL时或配置的ACL在最后没有Permit

any则默认会丢弃所有包,配置以上命令可修改为默认转发所有包

FW1(config)#

interface Vlan 4093 ----->1. 创建HA心跳检测通信的VLAN接口

FW1(config-if-Vlan

4093)#exit

FW1(config)#

failover interface ip 200.200.200.1 255.255.255.252 secondary 200.200.200.2

----->2.配置HA通信的主用卡IP,备用卡IP

FW1(config)#

failover lan interface Vlan 4093 ----->3.指定HA通信的VLAN接口

FW1(config)#

failover lan unit primary ----->4.指定HA角色为主设备

FW1(config)#

failover ----->5.启动HA

FW1(config)# end

FW1# write

----->6.保存配置

命令脚本:

config terminal

firewall

default-policy-permit

interface Vlan

4093

exit

failover

interface ip 200.200.200.1 255.255.255.252 secondary 200.200.200.2

failover lan

interface Vlan 4093

failover lan unit

primary

failover

end

write

FW2:

FW2# config terminal

FW2(config)#

firewall default-policy-permit

----->防火墙接口下没有应用ACL时或配置的ACL在最后没有Permit

any则默认会丢弃所有包,配置以上命令可修改为默认转发所有包

FW2(config)#

interface Vlan 4093 ----->1. 创建HA心跳检测通信的VLAN接口

FW2(config-if-Vlan

4093)#exit

FW2(config)#

failover interface ip 200.200.200.1 255.255.255.252 secondary 200.200.200.2

----->2.配置HA通信的主用卡IP,备用卡IP

FW2(config)#

failover lan interface Vlan 4093 ----->3.指定HA通信的VLAN接口

FW2(config)#

failover lan unit secondary ----->4.指定HA角色为备份设备

FW2(config)#

failover ----->5.启动HA

FW2(config)# end

FW2# write

----->6.保存配置

命令脚本:

config terminal

firewall

default-policy-permit

interface Vlan

4093

exit

failover

interface ip 200.200.200.1 255.255.255.252 secondary 200.200.200.2

failover lan

interface Vlan 4093

failover lan unit

secondary

failover

end

write

FW2#ping

200.200.200.1 ----->7.检查心跳VLAN IP通信是否OK

Sending 5,

100-byte ICMP Echoes to 200.200.200.2, timeout is 2 seconds:

< press Ctrl+C to break >

!!!!!

Success rate is

100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Firewall# write ----->8.备用卡保存配置,Reload重启,等待HA完成协商

Building

configuration...

[OK]

FW2#reload

Processed with

reload? [no]yes

完成以上配置后,只需要对FW2进行重启,FW2重启后即可建立完成HA,检查HA状态。

注意:HA建立后,原有配置的FW2的管理VLAN的IP将会被主防火墙FW1同步,且管理面属于备份静默状态,不能进行Telnet或SSH访问,但心跳VLAN由于存在主地址和从地址,可以进行访问,但不能进行配置。

FW1:

FW1#show

failover

show failover

info:

failover on

Failover create time:2012-07-25 07:02:59

Last switch: NA

This host:

Primary -- Failover active

Other host:

Secondary -- Standby ready

FW1#

FW2:

FW1l#show

failover --注意组建HA后,此时从机的设备名称变为FW1

show failover

info:

failover on

Failover create time:2012-07-25 07:03:00

Last switch: NA

This host:

Secondary -- Standby ready

Other host:

Primary -- Failover active

FW1#

5、在主FW卡配置VLAN桥接,备份卡无须配置,配置会在保存时进行同步

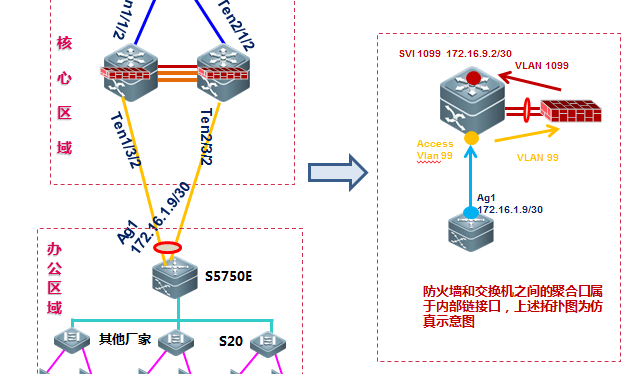

办公区域的流量进入核心VSU时,端口设置为ACCESS

VLAN 99,被发送至防火墙进行VLAN ID的转换。报文被封装VLAN1099 VID从防火墙发出至核心,核心交换机上创建SVI 1099,通过以上设计从而实现将流量引入防火墙。

5750E上联AG1 推荐配置为路由口,避免二层报文被扩撒到核心。

交换机上的配置参考VSU+FW--->核心交换机配置--->聚合口配置部分

提示:交换机和FW的内联口需要进行TRUNK裁减的工作,只允许FW管理VLAN、心跳VLAN、桥组前后的VLAN通过。

FW配置桥组功能具体配置参考:典型功能配置--透明模式部署

例:

FW1(config)#interface

vlan 99

----->创建VLAN接口

FW1(config-if-Vlan

99)#bridge-group 99 ----->将原始和转换后的VLAN划入同一个桥组

FW1(config-if-Vlan

99)#interface vlan 1099 ----->创建转换VLAN, 建议在原始VLAN编号上加1000,容易关联和区分

FW1(config-if-Vlan

1099)# bridge-group 99 ----->加入桥组

FW1(config-if-Vlan

1099)#exit

FW1(config)#end

FW1#wr

6、测试FW配置完成后,经过FW卡VLAN转换的报文连通性

如上图示,可测试汇聚设备5750E

L3 AP 172.16.1.9 和核心交换机上SVI 1099的连通性,并观察OSPF邻居是否可正常建立。

核心交换机

Ruijie#ping

172.16.1.9 -----> 检查报文经过防火墙卡转换后, IP通信是否OK

Sending 5,

100-byte ICMP Echoes to 172.16.1.9, timeout is 2 seconds:

< press Ctrl+C to break >

!!!!!

验证方法:

在设备组件成AS模式后,只能通过主设备的管理地址进行web管理,从交换机可以访问但不能管理。

WEB登录设备后查看热备状态:

CLI登录设备后查看热备状态:

FW1:

FW1#show

failover

show failover

info:

failover on

Failover create time:2012-07-25 07:02:59

Last switch: NA

This host:

Primary -- Failover active --本防火墙模块处于主设备状态,且备份功能启动

Other host:

Secondary -- Standby

ready

FW1#

FW2:

FW1l#show

failover --注意组建HA后,此时从机的设备名称变为FW1

show failover

info:

failover on

Failover create time:2012-07-25 07:03:00

Last switch: NA

This host:

Secondary -- Standby ready --本防火墙模块处于从设备状态,且备份功能启动

Other host:

Primary -- Failover active

FW1#