- 配置IKE协商策略,主要配置对端地址,认证方式,协商参数(通常说的第一阶段协商);

- 配置IPSEC协商策略 (通常说的第二阶段协商;

- 配置IKE协商策略,主要配置对端地址,认证方式,协商参数(通常说的第一阶段协商);

- 配置IPSEC协商策略 (通常说的第二阶段协商;

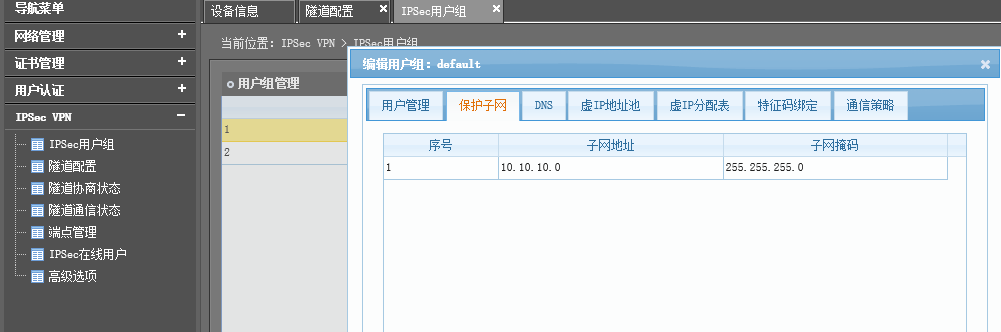

- 在IPSec VPN中的IPSec用户组中,新建或使用已有的default组进行编辑,添加允许用户访问的内网网段,配置内容大致如下:

- VPN设备配置完成后,PC上安装锐捷安全远程接入中心,简称SRA,设置VPN的拨入地址,并输入用户名密码即可拨入;

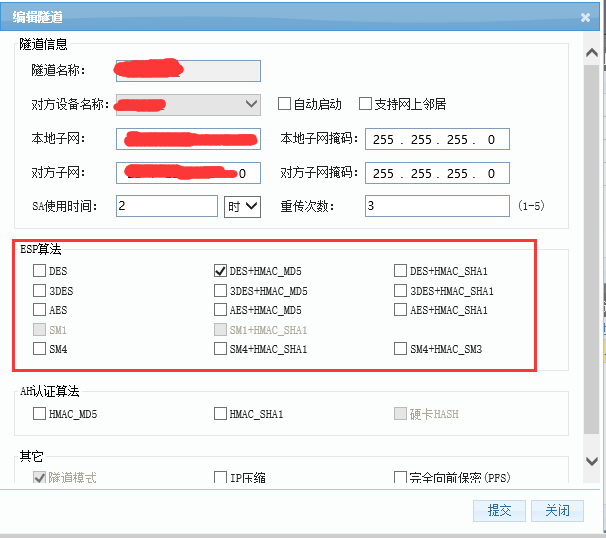

- 在配置IPSec时,设备配置即配置IPSec的一阶段协商,隧道配置即配置IPSec的二阶段协商;

- VPN设备内置了一阶段协商的部分参数,如加密算法和校验算法,这些可以不用设置,设备会自动匹配最适合的策略;

- VPN设备的二阶段参数需要进行设置,选择对应隧道后即可修改:

- 对于IPSec站点到站点的对接,使用UDP 500、UDP 4500两个端口;

- 对于用户使用SRA拨入,除上述两个端口之外,还使用TCP 4949和UDP 4949用于用户认证和SRA客户端保活;

- SRA上设置好VPN地址并输入用户名密码(或使用USB KEY认证读取了证书),点击连接之后,SRA会使用TCP 4949 和UDP 4949端口对用户信息进行校验,校验成功后提示用户登陆成功并分配一个虚拟IP,如校验不成功则直接提示用户认证失败;

- 用户认证成功后,SRA设备使用UDP 500和UDP 4500两个端口和VPN建立IPSec VPN,如隧道建立成功则提示隧道协商成功,反之提示隧道协商失败;

如上述内容,用户拨入先进行认证,只要用户信息正确就会提示认证成功,之后进行隧道协商;但由于近期运营商对UDP 500以及UDP 4500两个端口进行限制,可能导致这两个端口的通讯受限,导致隧道建立失败;

此时通过SRA客户的上的查看日志,可以看到有大量的隧道协商重传的日志;

6)VPN设备需要同时部署用户拨入和站点到站点的IPSec时,需要注意什么?

- 当VPN设备直接部署在出口时,一般使用运营商分配的公网地址,所有端口的数据都能收到并处理,此时无需做特殊配置;

- 当VPN设备部署在内网时(路由、透明、旁路都可以,只要不是直接在出口),由于用户认证、隧道协商需要使用特定端口,此时需要在出口设备上配置端口映射:

- 当VPN设备仅仅和其他设备对接站点到站点的IPSec,此时需要在出口设备上配置UDP 500和UDP 4500两个端口的映射;

- 当VPN设备需要移动用户拨入时,除了UDP 500和UDP 4500两个端口之外,还需要配置TCP 4949和UDP 4949两个端口的映射;

- 使用的端口问题:SRA客户端拨入时需要使用TCP/UDP 4949进行用户的认证与保活,同时使用UDP500/4500端口进行IPSec协商,因此当VPN设备旁路部署或部署在出口时,需要确认TCP/UDP 4949端口的开放;(使用苹果、安卓系统拨入IPSec时,使用的是Xauth认证方式,直接使用UDP 500/4500端口)

- IPSec一阶段身份认证的问题:SRA客户端拨入时使用数字证书方式验证用户身份,同时VPN设备要求在同一个接口上启用的IPSec隧道的身份认证方式必须相同,因此需要在IPSec的隧道配置--设备配置中,修改身份认证的方式,同时勾选预共享密钥与数字证书认证,如下图(预共享密钥可留空):