IPSec用于保护敏感信息在Internet上传输的安全性。它在网络层对IP数据包进行加密和认证。 IPSec提供了以下网络安全服务,这些安全服务是可选的,通常情况下,本地安全策略决定了采用以下安全服务的一种或多种:

2、数据的完整性:IPSec的接收方对接收到的数据进行验证以保证数据在传送的过程中没有被修改;

3、数据来源的认证:IPSec接收方验证数据的起源;

4、抗重播:IPSec的接收方可以检测到重播的IP包丢弃;

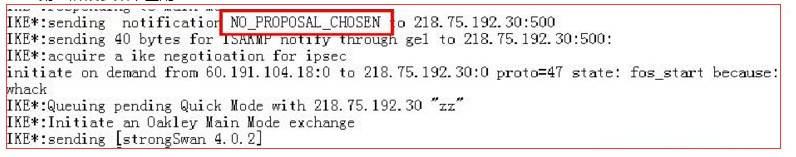

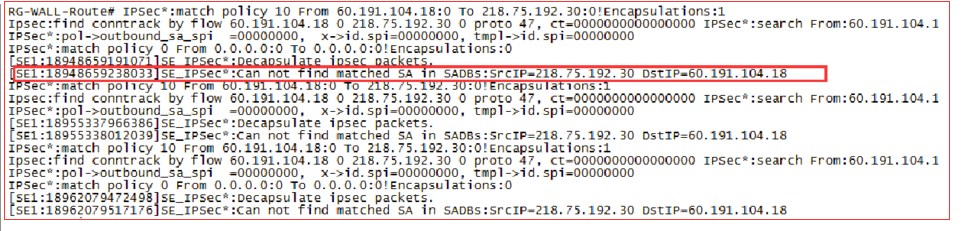

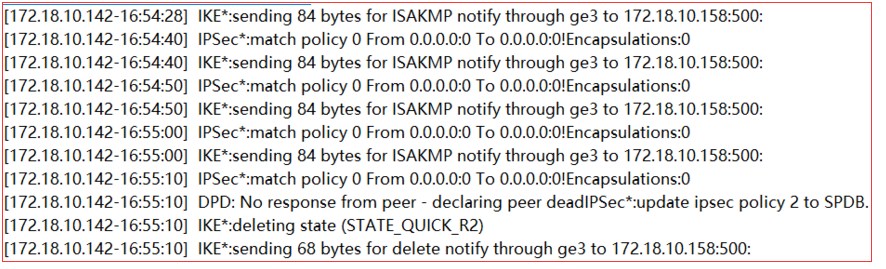

使用IPSec可以避免数据包的监听、修改和欺骗,数据可以在不安全的公共网络环境下安全的传输,IPSec的典型运用是构建VPN使用。 IPSec使用封装安全载荷(ESP)或者鉴别头(AH)证明数据的起源地、保障数据的完整性以及防止相同数据包的不断重播;使用ESP保障数据的机密性。密钥管理协议称为ISAKMP ,根据安全策略数据库(SPDB)随IPSec使用,用来协商安全联盟(SA)并动态的管理安全联盟数据库。

主模式与野蛮模式的区别:

ispec的vpn隧道第一阶段建立方式分为主模式和野蛮模式,这两个模式的主要区别在于进行IKE 协商的时候所采用的协商方式不同。

具体区别在于:

1、主模式在IKE协商的时候要经过三个阶段:SA交换、密钥交换、ID交换和验证;野蛮模式只有两个阶段:SA交换和密钥生成、ID交换和验证。

2、主模式一般采用IP地址方式标识对端设备;而野蛮模式可以采用IP地址方式或者域名方式标识对端设备;

因此相比较而言,主模式更安全,而野蛮模式协商速度更快,VPN的两个或多个设备都要设置成相同的模式VPN才能建立成功。

各自适用场景:

IKE的主模式:适用于两设备的公网IP是固定的静态IP地址;

野蛮模式:适用于公网IP是动态的,如外网线路使用ADSL拨号,其获得的公网IP不是固定的情况,也适用于存在NAT设备的情况下,即防火墙以旁路模式或桥模式放于内网,与分部设备建立VPN时需要穿过其他出口设备;

常见问题:

可以支持,目前与RSR路由器,NPE都能对接成功,但是不支持 ipsec over gre。