一、功能需求

支持与第三方身份中心Radius服务器联动,实现SMP认证上线。

二、配置要点

1、远程Radius服务学习用户统一放置到一个用户组内,因此必须要选择分配的用户组信息

三、配置步骤

本节介绍当第三方身份中心为Radius服务器时,SMP/ESS上需要进行哪些配置才能与远程Radius服务器进行联动。

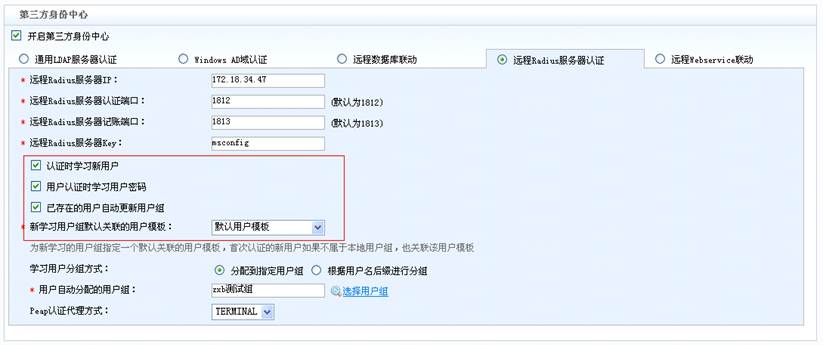

1. 进入“认证授权管理 >第三方身份中心”页面,勾选“开启第三方身份中心”,并点击“远程Radius服务器认证”选项卡,如下图所示:

2. 配置远程Radius服务器联动信息包括:远程Radius服务器IP,远程Radius服务器认证端口,远程Radius服务器记账端口,远程Radius服务器Key,如下图所示:

注意:远程Radius服务器Key必须与远程Radius服务器中所配置的Key相同,否则联动将会失败。

3. 如果SMP/ESS需要从远程服务器学习用户信息,还可以进行用户信息,用户组信息学习的相关配置,如下图所示:

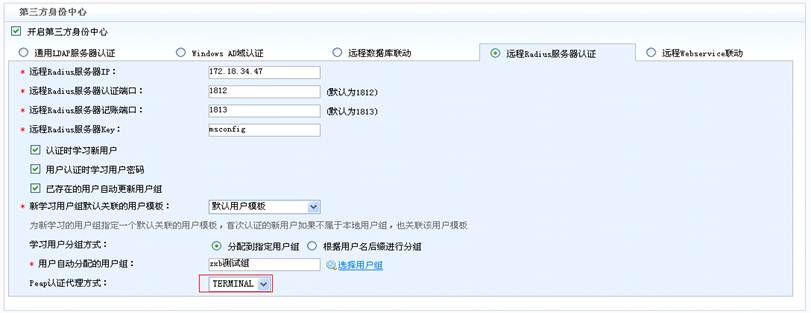

4. Peap认证代理方式设置,有FORWARD和TERMINAL两种,如下图所示:

注:FORWORD方式,SMP/ESS原封转发认证报文,TERMINAL方式,SMP/ESS重新封装认证报文为远程RADIUS服务器支持的协议报文。

最后,点击“修改”按钮保存配置,至此,即完成了远程Radius服务器联动的所有配置。

四、远程Radius服务器对接的接口

对于远程Radius服务器对接接口,系统支持PAP,EAP-MD5,EAP-TLS这些认证方式,对于报文的处理遵循RFC

2865/2866/3579。

系统只要求少数属性是必须的,对于其他无法识别的属性,系统只进行转发,不进行解析和处理。

对于Radius认证报文,必须的属性如下:

|

属性名 |

说明 |

|

User-Name |

用户名 |

|

User-Password |

加密密码 PAP认证方式必须 |

|

NAS-IP-Address |

设备IP |

|

NAS-Port |

设备端口 |

|

Framed-IP-Address |

认证终端的IP地址 |

|

Calling-Station-Id |

认证终端的mac地址 |

|

EAP-Message |

EAP-MD5,EAP-TLS认证方式必须 |

|

Message-Authenticator |

EAP-MD5,EAP-TLS认证方式必须 |

|

|

|

对于Radius记账报文,必须的属性如下:

|

属性名 |

说明 |

|

User-Name |

用户名 |

|

NAS-IP-Address |

设备IP |

|

NAS-Port |

设备端口 |

|

Framed-IP-Address |

认证终端的IP地址 |

|

Calling-Station-Id |

认证终端的mac地址 |

|

Acct-Status-Type |

记账报文类型,SMP支持记账开始和记账结束两种类型 |

|

Acct-Terminate-Cause |

下线原因 |