1、交换机配置VTY,console链路上的超时时间,exec-timeout与session-timeout参数的区别

1)exec-timeout

使用指导

如果在指定的时间内,此连接没有任何输入输出信息,将中断此连接,并恢复此LINE为空闲可用状态。也就是针对其他终端发起到此设备的连接会话。

缺省的超时时间为10 min。

如果要配置登入设备,比如telnet时执行命令永不超时,可以配置如下命令

line vty 0 4

exec-timeout 0 0------>登入设备执行命令的时候不会因为空闲超时而退出

2)session-timeout

使用指导

如果在指定的时间内,从当前LINE上已经建立的到远程终端的会话,没有任何输入输出信息,将中断此连接,并恢复此LINE

为空闲可用状态。也就是针对设备本身发起到其他远程终端的连接会话。

缺省的超时时间为0 min,即永不超时。

2、console口无法登入交换机,或者有输出无法输入信息等常见故障排查

按如下步骤进行排查:

1)、超级终端上console口是否选对

2)、超级终端/secureCRT的流控功能是否关闭------>特别针对console口信息停留在%SYS-5-COLDSTART: System coldstart.无法继续输入信息。

3)、重启交换机是否有信息输出

4)、更改波特率为57600、115200尝试

5)、更换console线

6)、更换电脑

关闭流控设置:

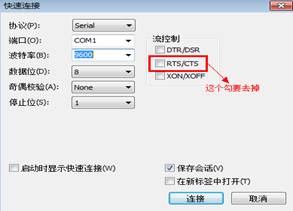

a.用CRT软件,关闭流控如下

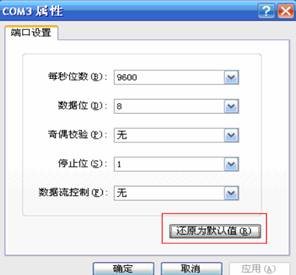

b.超级终端只要点击还原为默认值就可以了

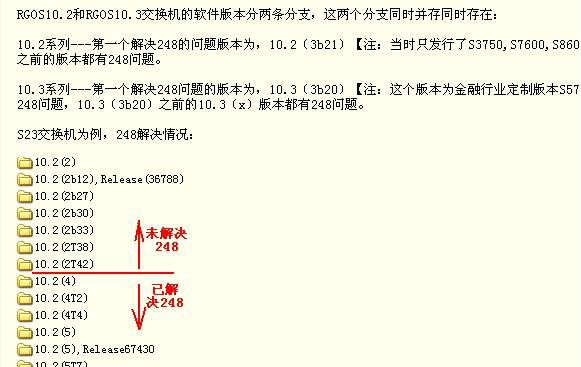

3、交换机运行200多天后发现telnet不上,telnet提示输入password,然后马上闪断

目前对于所有最新软件版本均无此问题,但对于以前老的版本,查看如下表格,如果在此列,

建议升级软件解决,当然直接重启交换机也能马上恢复,只是248天后会再次出现telnet故障。

4、交换机设置enable密码后发现输入配置的enable密码提示密码错误

1)排查enable 密码后面是否多了一个空格

2)查看之前操作日志,配置密码的时候是否为如下配置

Ruijie(config)#enable secret 5 ruijie

或者

Ruijie(config)#enable password 7 ruijie ----->如果是按上面两种带5,7这样的参数的配置方式来设置明文密码的话是错误的做法,那么只能重启或者进行密码恢复

3)恢复后删除原来的密码:

Ruijie(config)#no enable secret

或者

Ruijie(config)#no enable password

4)然后设置新的密码:

Ruijie(config)#enable password ruijie

或者

Ruijie(config)#enable secret ruijie

5、交换机运行一段后死机,console口无法登入、无法telnet、也无法ping通

交换机运行一段后死机,console口无法登入、无法telnet、也无法ping通,console口插入提示如下log信息:

Could not allocate

40960 bytes for stack from memory

解决办法:重启交换机,看端口是否有半双工,如果有,全部都需要强制为全双工。彻底解决方法请升级产品的软件到最新版本,具体参见版本管理系统说明。

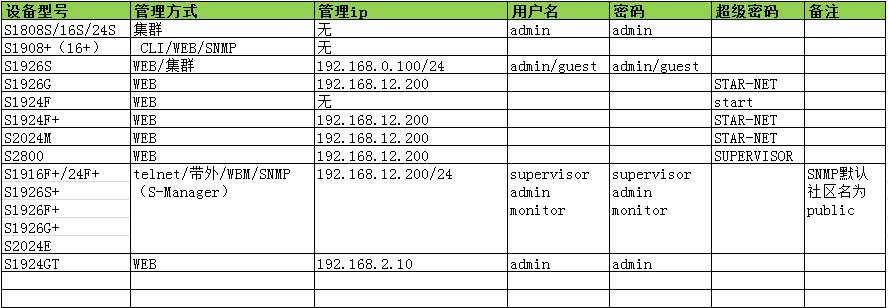

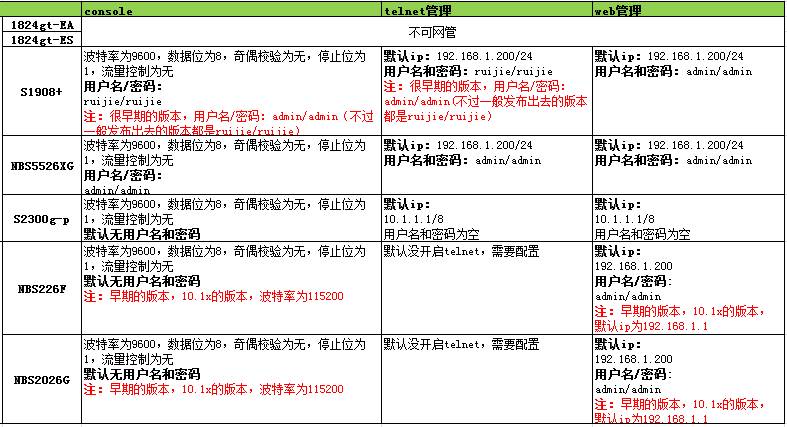

6、S18/S19/S20/S28低端系列产品的默认IP以及登入密码

7、S21,enable,telnet 配置案例

Switch>en

Switch#conf t

Switch(config)#enable secret level 15 0

ruijie //配置enable的密码为ruijie

Switch(config)#enable secret level 1 0 ruijie //配置telnet的密码为ruijie

Switch(config)#end

Switch#wr

a.普通的密码认证的方式就按上述配置,如果是要用户名+密码或者AAA认证的方式,要在line vty方式下设置;

b.先测试下,是否可以远程telnet管理,如果成功,就wr保存配置,如果不能估计配置有误,需重新设置,千万别wr

8、在执行write执行保存配置的时候,提示无法创建config.text文件错误

通过dir命令查看下当前flash空间是否不足,可以通过删除一些无用的文件释放空间,建议至少保留有1M的空间存放。

9、交换机如何实现用户console/vty登入设备时的用户信息及执行了哪些命令,能够记录到日志中

Ruijie(config)#logging userinfo command-log//开启记录用户信息的功能,包括执行了什么命令

Apr 2

2011 03:24:31.779: %LOGIN-5-LOGIN_SUCCESS: User login from vty0(192.168.51.64)

OK.

*Aug 9 10:59:17: %SYS-5-CONFIG_I: Configured

from console by console

*Aug 9

10:59:46: %CLI-5-EXEC_CMD: Configured from console command: router ospf 1

*Aug 9 10:59:47: %CLI-5-EXEC_CMD: Configured

from console command: exit

//用户登入后就可以看到,CLI界面打印一条用户VTY/console链路登入的信息,同时执行了哪些命令,show

logging也可以看到已经保存到日志文件中了

10、S2100系列交换机是否支持配置aaa认证列表,实现line vty下基于radius或者local认证身份

目前21的版本不支持配置AAA认证列表,即无法实现aaa authen login xx group

radius local none的方式,在21的line vty下只能配置Switch(config-line)#login authentication

radius或者Switch(config-line)#login authentication local ,只能设置其中一种认证方式,不能同时存在,也即无法实现radius挂掉后切换到local的这种主备认证。

11、10.X平台交换机是否支持关联ACL来控制SSH登入的范围

支持

telnet与ssh登入的范围控制的命令是一样的,RGOS平台的交换机主要是通过在line vty 下面运用access-class来关联ACL,从而实现控制telnet,或者ssh登入的主机

配置举例:

ip access-list standard 1

10

permit 10.10.10.0 0.0.0.255

line vty 0 4

transport input ssh

access-class 1 in

login

12、S2100系列是否支持针对SSH服务,能用ACL来控制登入的主机范围 ?

不支持。

S21系列交换机的line vty下面无法关联access-class,也无法通过host方式来定义主机范围

13、10.X平台交换机开启了AAA服务后对console,vty线路登入验证的影响?

1)对console口的影响

a、如果line console 0下此前没有做密码校验,那么开启AAA服务后,也不需要密码即可登入,当然enable密码还是不变的,需要输入;

b、如果line console 0下配置了登入密码的校验,那么开启AAA服务后,默认console口登入将不再需要密码了,主要是因为配置此时会发生一些变化

开启AAA服务前的show 结果

line con 0

login

password ruijie

开启AAA服务后的show 结果

aaa new-model

line con 0

password ruijie //这个password将失效

c、如果开启AAA服务后还希望console口要进行密码校验的话,可以增加如下的配置,但是此时只能采用用户名+密码的方式来检验,无法只用单纯的密码校验

username ruijie password ruijie //必须配置数据库,否则退出console口后由于没有用户名+密码的数据库,将无法登入

aaa authentication login default local

或者

aaa authentication login con local

line con 0

login

authentication con //推荐这种方式,可以通过自定义方法列表的方式来单独的针对console进行检验,而不采用default列表会同时影响其他的login校验,比如telnet

2)对vty链路,比如telnet登入的影响

a、如果line vty下配置了登入密码的校验,那么开启AAA服务后,vty口登入将不能采用原来的密码登入了,需要改用用户名+密码的方式来检验,所以开启AAA服务前,请确保增加了如下数据库的配置,username

ruijie password ruijie 否则telnet将无法成功。

开启AAA服务前的show 结果

line vty 0 4

login

password ruijie

!

开启AAA服务后的show结果

aaa new-model

username ruijie password ruijie //必须配置数据库,否则退出telnet后由于没有用户名+密码的数据库,将无法登入

line con 0

password ruijie //这个password将失效

b、如果需要改变vty接口的认证方式,或者与TACACS+,RADIUS服务器配合做登入账号的校验的话,可以修改认证列表,与调用方法,举例

aaa authentication login vtylog group radius local

line vty 0 4

login

authentication vtylog

14、如何不让console口弹出日志?

命令如下:

Ruijie(config)#no logging console

15、S1824GT-EA,默认的用户名密码以及管理IP地址是多少?

S1824系列为不可网管型交换机,没有用户名密码以及管理IP地址

16、S6800E交换机的配置线是否和其他交换机的不一样?

早期设备console线两端均为RS232九针串口(母头和公头)

S68系列console口形态:

目前主流设备的console是一头RJ45网口一头九针串口(母头)

目前主流产品console口形态:

17、几款非RGOS平台交换机的默认IP以及登入密码 ?

18、如何查看当前设备使用的ssh版本号,是使用version1还是version2还是同时启用?

可以通过show ip ssh查看,一般可以看到如下几种情况:

1)version 1.99:默认情况,ssh

version1和ssh version 2默认是同时开启的,此时show ip ssh看到就是version1.99;

2)version 1.5:设备上配置了ip ssh version 1,show

ip ssh看到就是version1.5;

3)version 2.0:设备上配置了ip ssh version 2,show ip ssh看到就是version2.0;

设备默认情况下是ssh version1和ssh version2都开启的,若我们配置了ip ssh

version 1或者ip ssh version 2,就只有我们配置的ssh 版本生效,如果要恢复默认的两个ssh版本都启用,可以通过配置default

ip ssh version恢复;

Ruijie(config)#ip

ssh version 2

Ruijie(config)#show

ip ssh

SSH Disable - version 2.0

please enable service ssh-server

Authentication timeout: 120 secs

Authentication retries: 3

SSH SCP Server: disabled

Ruijie(config)#ip

ssh version 1

Ruijie(config)#show

ip ssh

SSH Disable - version 1.5

please enable service ssh-server

Authentication timeout: 120 secs

Authentication retries: 3

SSH SCP Server: disabled

Ruijie(config)#default

ip ssh version

Ruijie(config)#show ip ssh //默认没有配置ssh版本时,也是显示version

1.99

SSH Disable - version 1.99

please enable service ssh-server

Authentication timeout: 120 secs

Authentication retries: 3

SSH SCP Server: disabled

19、设置授权等级为1时,show run只能部分命令?

客户要设置level 1 权限,可以show run查看当前所有配置。

1)客户的配置:

username admin1 password admin1

privilege exec level 1 show running-config

privilege exec all level 1 show //这条指的是show可以用的所有命令,而不仅仅只能show一点点

2)测试结果:

以这个配置,show run只能部分信息(属于level 1级别的命令),而非全部信息。

解决办法:

交换机,目前无法通过一条命令让show run可以显示所有的内容,必须逐条添加要显示的内容,例如:

privilege config all level 1 router ospf

privilege config all level 1 router bgp

privilege config all level 1 monitor session

privilege config all level 1 spanning-tree

privilege exec all level 1 ping

privilege exec all level 1 ping length

测试结果:这时候就可以看到show

run里面的 ospf 、bgp、镜像、生成树的配置了。

20、交换机是否支持在line vty 下通过设置acl来达到基于mac的访问限制

答:不支持,无论是mac-acl还是专家acl,都无法实现在vty下通过匹配mac地址来限制用户登入。(因为vty是socket应用层,是网络层之上的报文,无法获取到源mac)。如果客户想实现此功能,建议做专家acl,然后在相关的接口上调用来实现,不过此方法比较麻烦。

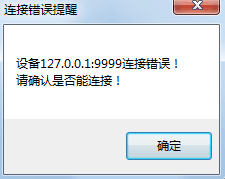

21、使用锐捷网络健康检查工具对设备进行线下评估时,出现如下提示怎么处理?

答:尝试关闭电脑上的CRT或者超级终端。一般出现这样提示是因为电脑的COM已经被某个程序占用,需要将该程序关闭后,健康检查工具才能使用COM对设备进行检测评估。